В рамках SERM-проектов к нам обращаются по разным причинам. Одна из частых проблем наших клиентов — торговля контрафактом в Интернете. В таких случаях им требуется помощь специалистов, чтобы собрать информацию о нарушителях для её последующей передачи в правоохранительные органы.

Предлагаем вашему вниманию один из кейсов на эту тему. Он доступен для понимания, но предупреждаем: использованный здесь подход не является универсальным решением. Любая подобная ситуация требует нестандартного подхода и разного набора инструментов. В каких-то случаях удаётся быстро справиться со сбором информации, а где-то процесс может затянуться.

Разумеется, когда мы говорим о «расследованиях» подобного рода, мы имеем в виду только полностью легальные способы получения информации. К счастью, в интернете достаточно открытых данных, разыскать которые опытному специалисту по SERM не составит труда. Рассказывать о том, как это всё делается, будем на реальном примере, где будут скрыты или изменены все фактические данные — адреса сайтов, контакты и имена.

Однажды к нам обратился владелец товара, чью продукцию используют для перепродажи на посторонних сайтах, которые мы обозначим следующим образом:

- site1.net

- site2.net

Стоит отметить, что на первый взгляд нарушители довольно уверенно и надёжно шифровались, поэтому-то клиенту и понадобилась наша помощь.

В чём особенность подобных расследований?

Из-за их специфики таких кейсов их содержание выглядит довольно хаотично. Это связано с тем, что проверку проходит большое количество разных источников путём перебора разных инструментов. Более того, если какой-то источник при проверке даёт полезные для расследования данные, это может сузить круг поиска и исключить необходимость проверять отдельные ресурсы. Соответственно, чем больше информации мы получаем при исследовании, тем чётче обрисовывается поле дальнейших работ. Также в ходе исследования может выявиться дополнительная информация, которая потребует проведения всего комплекса работ уже в отношении новых данных.

Поэтому пусть при чтении вас не смущает перепрыгивание с темы на тему. Мы постарались продемонстрировать вами метод работы и способ разматывания отдельных нитей, которые привели нас к итоговым умозаключениям. Следует понимать, что реальный объём работ значительно больше описанного, но избыток технических подробностей не принесёт пользы широкой аудитории.

Какими сервисами мы пользовались?

Основные инструменты для таких расследований — сервисы, позволяющие увидеть историю регистрации и изменений сайтов и доменов:

- Машина времени интернета — Internet Archive Wayback Machine

- Liveinternet — сервис для сбора статистики

- Whois History — сервис по поиску информации о доменах

- GetContact— сервис, позволяющий узнать имя владельца телефона

- Яндекс.Вордстат —сервис для сбора ключевых слов

- Megaindex.com —сервис для проверки ссылок и поиска тех, кто их поставил

- Youscan.io — сервис, собирающий все упоминания об искомом объекте в соцсетях

- Сервис Screaming Frog — сканер веб-сайтов, используется для сбора данных о них

Все эти сервисы позволяют получать открытую информацию из интернета. Полученные данные используются при работе с поисковыми машинами, чтобы найти возможные упоминания. Как мы и говорили в начале — все инструменты абсолютно легальные и открытые. В сборе информации ВСЕГДА участвует минимум два человека, которые работают независимо друг от друга. Это необходимо для того, чтобы исключить возможные ошибки в интерпретации данных.

Как мы собирали информацию о site1.net?

Сылки ниже кликабельны. Нажмите на интересующий вас этап исследования site1.net и прочтите, что именно было сделано.

Проверка сайта

Приступаем к изучению первого сайта. Мы проверили, присутствует ли на сайте контрафактная продукция: она выложена и её можно приобрести. Затем мы определили движок сайта: это был WordPress 5.5.3 — относительно свежая версия, которая вышла 30 октября 2020. Он не хранит никаких файлов на своём хостинге, использует для их размещения внешние ресурсы. Разработчик сайта не указан, а WordPress очень распространенная CMS для создания сайтов, здесь зацепок нет. Владельцы сайта целенаправленно скрыли настоящий IP-адрес за обратным прокси Cloudflare. Однако сделано это было не очень аккуратно – при настройке была допущена утечка данных, поэтому нам удалось определить реальный IP и хостинг. Чтобы убедиться в этом наверняка, мы использовали перекрёстную проверку независимыми источниками.

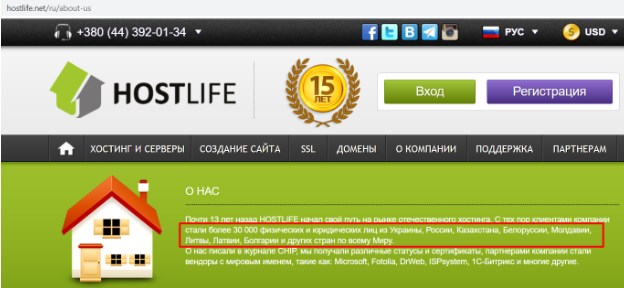

Особое внимание мы обратили на хостера — он литовский и, что свойственно хостерам из этой страны, ориентирован на пользователей из СНГ.

Региональную принадлежность подтверждает также аналитика географии визитов на сайт хостера.

Почему это важно? Обычно данных хостеров используют, чтобы прятаться одновременно от претензий как в России, так и в странах Евросоюза. В таком случае разные виды контента распределяют между разными правовыми системами.

В процессе исследования сервера был обнаружен старый поддомен forum.site1.net. Благодаря этому поддомену мы смогли найти новый аффилированный проект site1-1.ru и проанализировать данные уже по нему. В ходе технического анализа сайта иногда можно обнаружить разные технические артефакты, которые могут указывать на владельца или разработчика сайта. В роли технического артефакта могут выступать различные бэкдоры или скрытые доступы; либо в открытом доступе могут лежать полные копии баз данных сайтов и т.д. В нашем случае осталась старая запись поддомена, которую забыли стереть, а сам контент мы восстановили в ретроспективе с помощью Машины времени интернета.

Анализ домена

В истории домена на протяжении долгого времени фигурировало физлицо (Имя Фамилия). Мы узнали об этом благодаря записям, извлечённым из баз Whois — сервиса для проверки доменов. Однако с 12.06.2018 эти данные пропали, поскольку владелец домена их скрыл. Вот как это выглядело:

Registrant Name: Super Privacy Service LTD c/o Dynadot

Registrant Street: Street

Registrant Street:

Registrant City: City

Registrant State/Province: California

Registrant Postal Code: 000000

Registrant Country: US

Registrant Phone: +1.6000000000

Registrant Email: site1.net@super………....com

С одной стороны, мы могли бы остановить наше исследование на данном этапе, поскольку владелец домена найден, однако эти сведения требовали проверки. К тому же злоумышленник мог заявить, что передал (продал, подарил, потерял) проект третьему лицу ещё в 2018 году и не имеет никакого отношения к нелегальной деятельности. Данных из Whois недостаточно, чтобы доказать причастность Имя Фамилия к реализации контрафактной продукции. Так что мы приступили к изучению контактной информации, указанной в Whois.

Хотя предварительный анализ контактов показал, что ни телефон, ни почта не содержатся в открытых источниках информации, у изучения номера телефона есть потенциал. Классическая ошибка конспираторов при попытке спрятать свои данные выглядит так: при регистрации основного бизнеса используют различных дропов (фейковые профили), а при регистрации технических и вспомогательных проектов используют свои настоящие данные. Вторая распространённая ошибка — микс данных, используемых при регистрации доменов или на разных проектах в качестве контактов; обычно это приводит к выявлению большого количества контактной информации, которую можно проанализировать.

Поиск данного Имя Фамилия в социальной сети VK по пересечению с названием города выявил единственный аккаунт. Однако предварительное изучение страницы и друзей не давало оснований предполагать, что Имя Фамилия имеет отношение к сайту. Тем не менее, мы решили копать дальше и рассмотреть данного персонажа как возможного владельца. Впоследствии наше предположение подтвердилось.

Анализ трафика и контента сайта

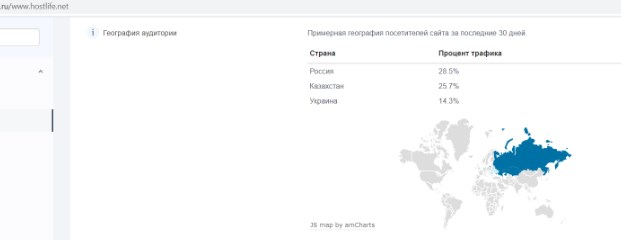

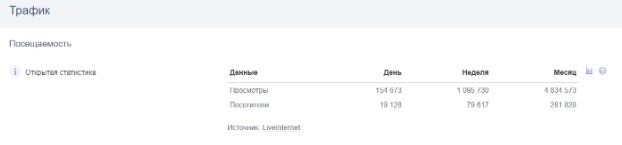

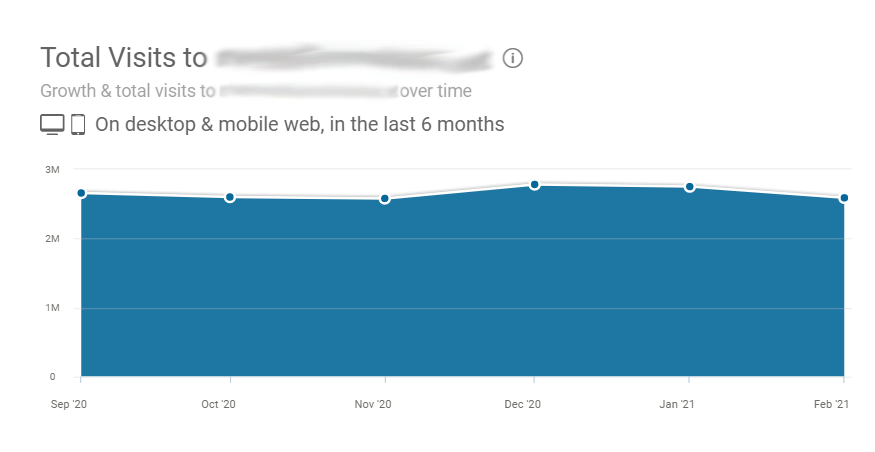

Мы взяли данные по трафику из нескольких источников. Число визитов по версии источника Liveinternet — 4,8 млн в месяц:

Данные Similarweb.com: 2,8 млн визитов в месяц:

Достаточно хороший трафик для монетизации контрафактной продукции. Для нашего клиента это могли быть довольно чувствительные потери прибыли. Впрочем, кроме общих данных не удалось найти ничего интересного. В качестве полезной информации обычно выступают специфические источники трафика, которые способны вывести на владельца сайта, например, множественные переходы с определённой тестовой площадки могут указывать на разработчика сайта, а переходы с CRM — на владельца проекта.

Проанализируем содержание сайта. Под содержанием мы понимаем текст, аудио, видео, картинки и элементы дизайна сайта. Дизайн сайта и его рубрикация не менялись с момента создания, это облегчало ретроспективный анализ через Машину времени интернета.

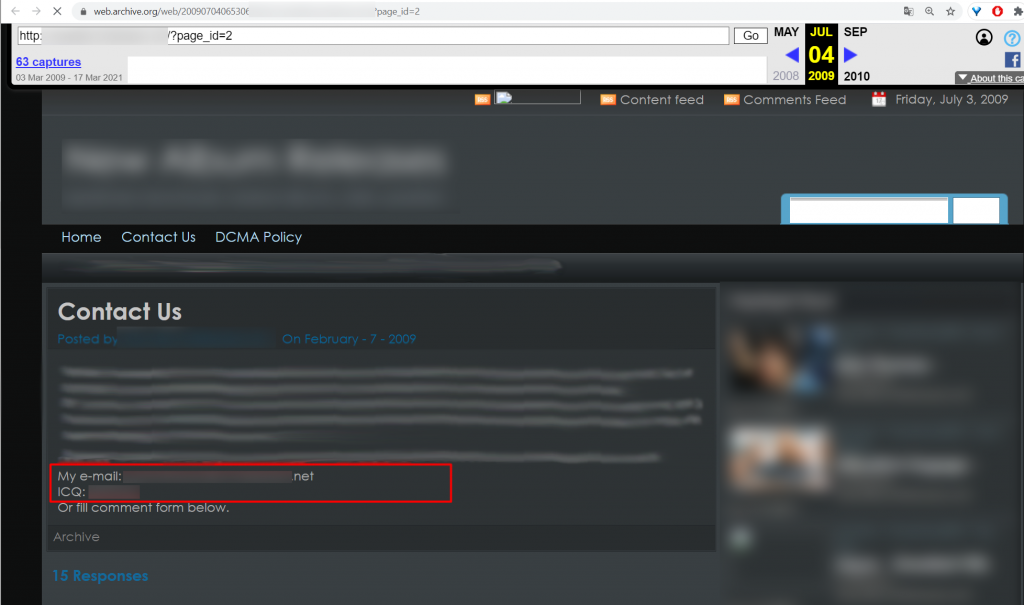

Благодаря изучению прошлых версий страниц сайта через Машину времени мы получили дополнительную информацию. Удалось найти контактные данные, которые размещались на сайте в течение первого года работы (впоследствии они были скрыты):

- My e-mail: owner@site1.net

- ICQ: 000000000

Мы продолжили поиски уже по этим контактам и установили следующее:

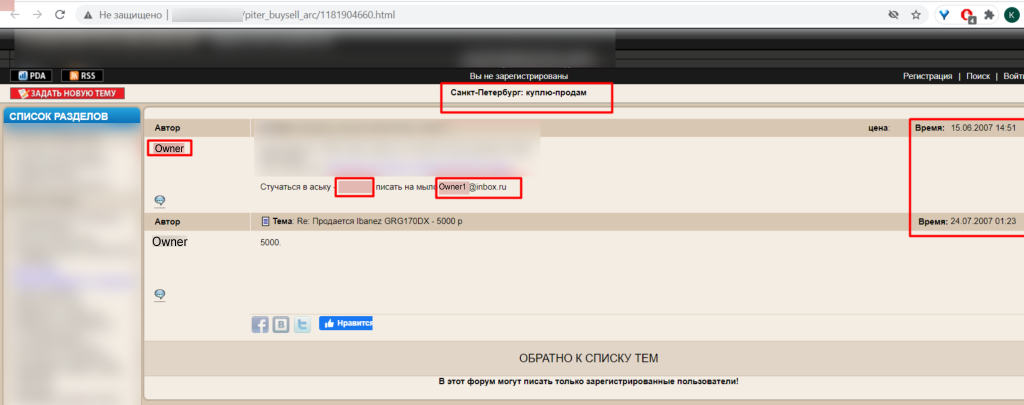

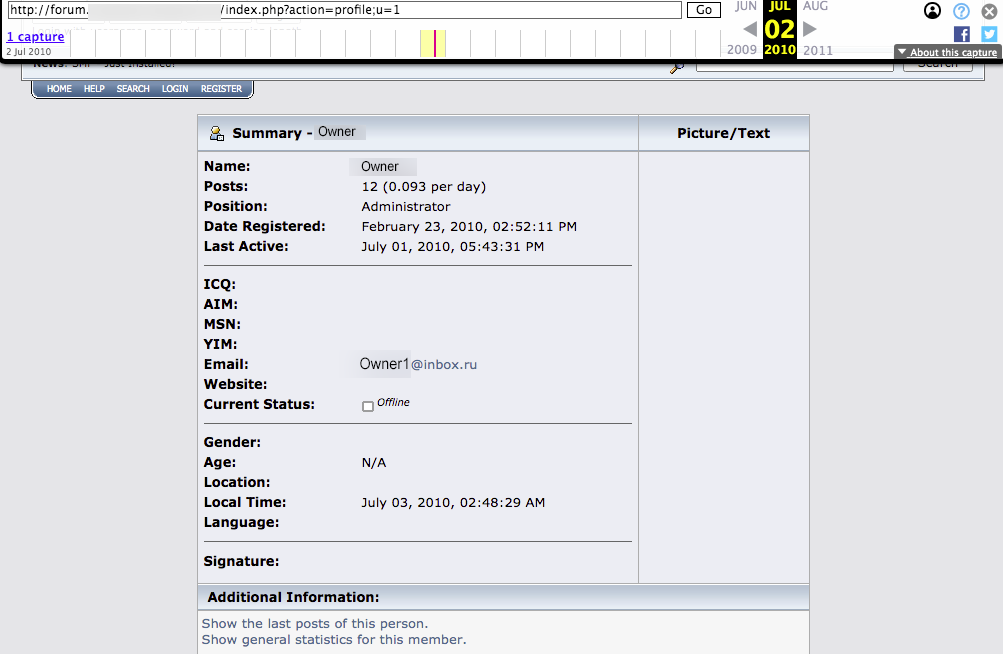

- Данная ICQ связана с электронной почтой owner1@inbox.ru. Ник пользователя Owner также подтверждает эту связь.

- Данный e-mail засветился на одном из поддоменов сайта в качестве e-mail администратора форума.

Проверка через базу GetContact показала наличие пользователя, которому присвоено такое имя. Также была проверена почта. В обоих случаях телефоны совпали. А телефонный номер, в свою очередь, позволил нам найти общую информацию об Имя Фамилия: начиная с имени и региона и заканчивая наличием аккаунтов в разных мессенджерах. Дело раскрыто! :)

Тем не менее, нужно подтвердить наши выводы. Анализируя сайты и обсуждения, где общался пользователь Owner, мы нашли много косвенных свидетельств об участии Имя Фамилия в работе с сайтом на специализированном SEO-форуме. Предлагаем вашему вниманию один из его комментариев:

«Хостер (указано имя хостера) заблокировал ряд крупных аккаунтов. Потеряв крупную сумму, подыскиваю альтернативы. Если есть возможность как-то посодействовать, я готов. Линк чекер реально очень нужен. Собирался заказывать скрипт проверки у сторонних программистов, но раз такая ситуация, подожду».

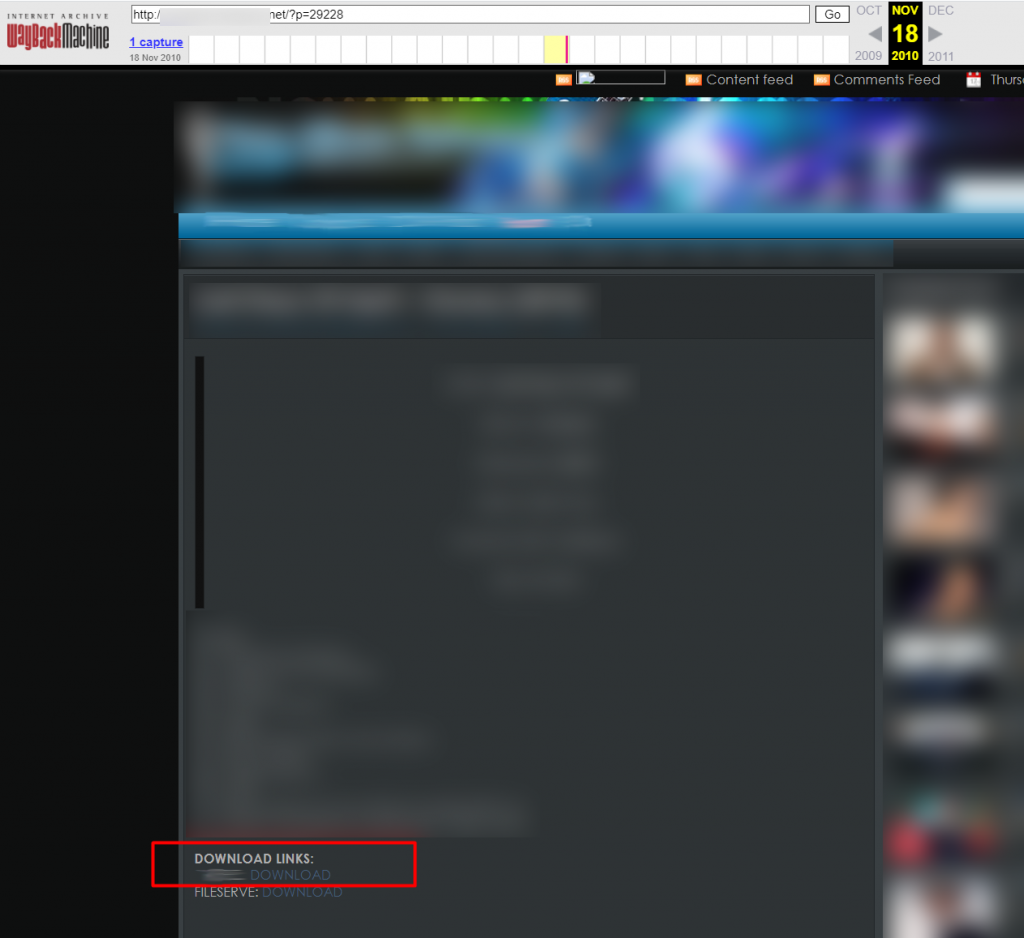

Сайт site1.net также раньше использовал файлохранилище данного хостера:

Похоже, Имя Фамилия не смог решить вопрос с блокировкой. Этот вывод мы сделали из того, что в январе–феврале 2019 на сайте появилось новое файлохранилище, а в марте на форуме — новый комментарий.

«Я не особый сторонник нытья на форумах, но поскольку тут в личку периодически спрашивают, чем закончилась ситуация с моим внезапно забаненным аккаунтом, а также для тех, кому любопытна позиция депозита - ситуация закончилась НИЧЕМ. Уже больше 1600 долларов зависло на аккаунте и, к сожалению, каждый день эта сумма увеличивается даже несмотря на то, что тариф на аккаунте снизили. Получить их не представляется возможным - на тикеты депозит не отвечает».

Также интересны объявления Имя Фамилия на на Avito о распродаже жёстких дисков 14–15 апреля 2019. Тексты объявлений:

- Подключал к компьютеру 2 раза – на нем хранился бэкап, который так никогда и не пригодился. Последние 6 лет пролежал в шкафу. Достал, проверил, не обнаружил проблем, продаю.

- На нем много лет хранился бэкап, который так никогда и не пригодился. Последние 6 лет пролежал в шкафу. Достал, проверил, не обнаружил проблем, продаю.

- Последние 6 лет пролежал в шкафу. Достал, проверил, не обнаружил проблем, продаю.

-

8 жестких дисков SATA с различными проблемами – только на запчасти.

С чем связана распродажа, не установлено. Однако примерно в это время изменился IP на site1.net, поэтому не исключено, что тогда произошла смена владельца сайта.

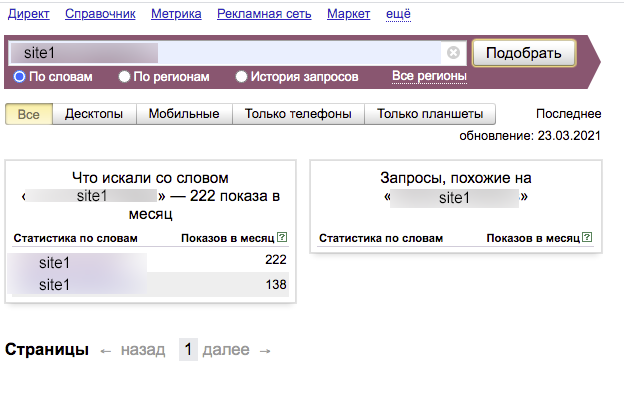

Проверяем поисковые наборы

В поисковых запросах иногда можно найти интересную информацию, но не в этот раз. В Вордстате отражены только два запроса, включающие в себя название сайта. Динамика запросов невысокая, в среднем 400 запросов в месяц.

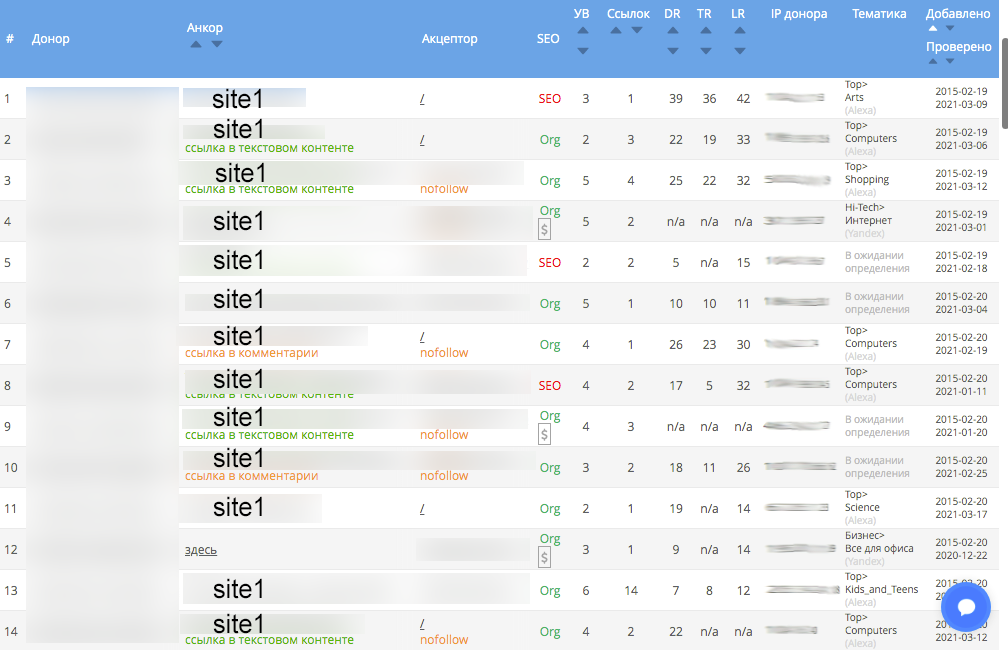

Проверка внешних ссылок

Проверка производится с целью выявления аффилированных проектов и выявления персон, которые проставляют ссылки. Особенно нас интересовали «ранние» ссылки, поставленные при запуске проекта. Мы проверили внешние ссылки с помощью сервиса megaindex.com.

Было выявлено 835 ссылающихся доменов, из которых оказались полезными для анализа примерно 50%. Анализ осложнялся наличием текстов на разных языках, приходилось работать с переводчиком.

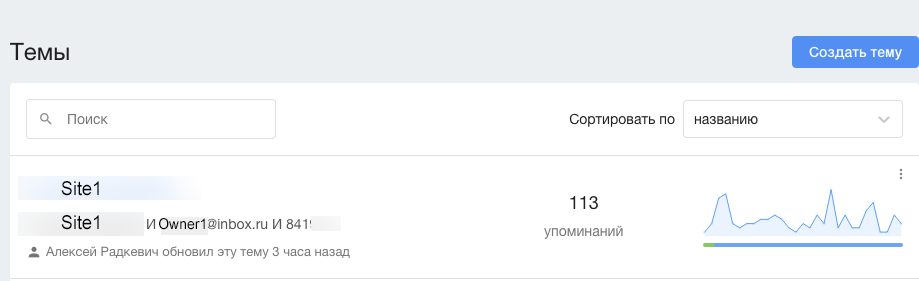

Анализ социальной активности

Здесь мы искали упоминания о сайте через сервис youscan.io. В первую очередь нас интересовали упоминания о вероятных владельцах сайта. Мы провели анализ на глубину года — а именно по март 2020 года. При наличии 150–300 упоминаний сайта в месяц, связи между публикациями и авторами сайта не было обнаружено. Можно было произвести проверку за последние 10 лет, но это не имело смысла:

- информация могла быть вычищена;

- это значительный объём данных, анализ которого требовал бы слишком много времени.

Анализ платформы

Также специалисты Студии ЯЛ проанализировали техническое состояние сайта. Мы отсмотрели файл robots.txt — здесь нас интересовало всё, что было закрыто для поискового робота (тут могла быть как техническая информация, так и информация, которую хотели скрыть). Файл был полностью открыт. Далее мы проверили сайт с помощью «Лягушки» с целью найти полезные нам страницы. Поиск затруднялся большим размером сайта; мы быстро проверили результаты на уровне заголовков страниц, но ничего интересного в текущей версии сайта не обнаружили.

Выводы по расследованию site1.net:

- Владелец сайта явно родом из России.

- Установлено лицо, которому принадлежал домен: Имя Фамилия, необходима дополнительная проверка для установления информации о нём. Данные могут быть фейковыми.

- Основатель сайта и его первоначальный владелец — Имя Фамилия. Необходима дальнейшая проверка Имя Фамилия на предмет его связи с сайтом в текущий момент.

Владелец сайта допустил ошибку и деанонимизировал себя ещё 10 годами ранее, при запуске проекта. Об этом говорит множество данных. Однако он либо продал проект, либо постарался исправить ошибку и перерегистрировал сайт на дропа. Эти сведения требовали дополнительной проверки, выходящей за рамки данного проекта. Все сведения были переданы клиенту для осуществления адвокатских и иных запросов.

Как проходила проверка site2.net?

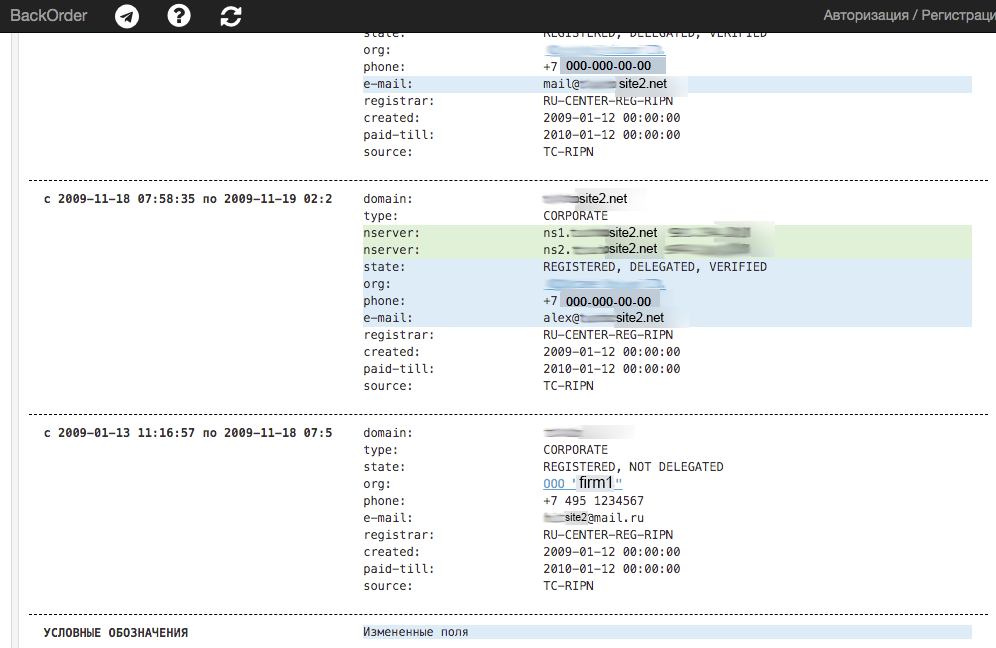

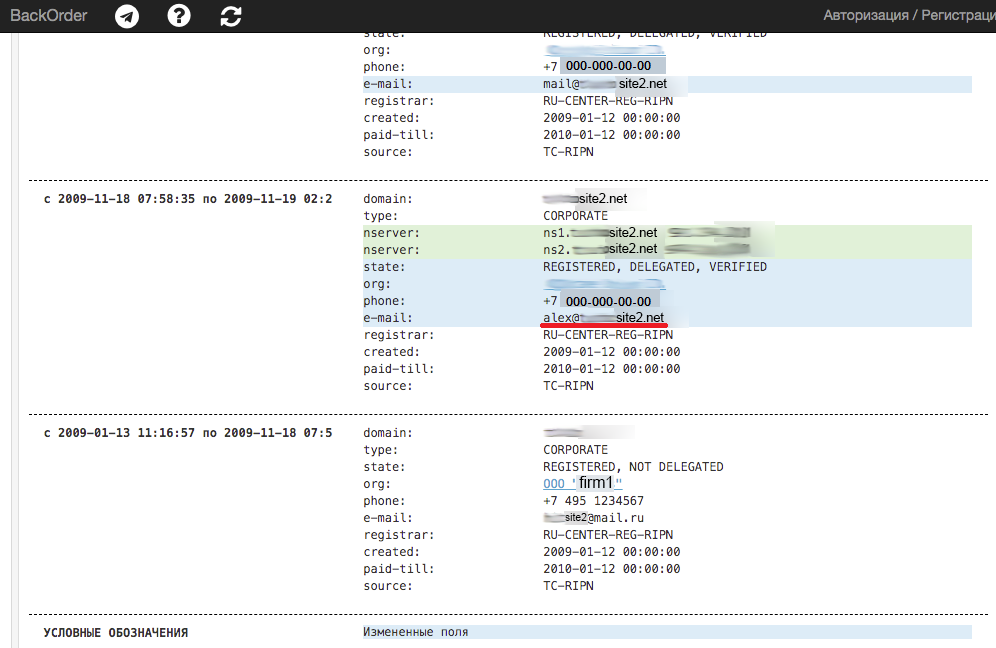

На момент начала исследования владелец сайта уже был установлен, но нам было необходимо собрать доказательства для работы с правоохранительными органами. Кроме того, расследование требовалось продолжить, чтобы подтвердить наши выводы по site1.net, поскольку мы считали что данными сайтами владеет либо одна персона, либо связанная между собой группа лиц. Поскольку домен site2.net достаточно старый, мы изучили историю Whois с момента регистрации. Это позволило обнаружить повторяющиеся e-mail адрес, телефон и найти зарегистрированные на них домены: порядка 10 интернет-проектов.

| Сайт | Дата регистрации |

|---|---|

| site2.net (sites2.net – зеркало) | 15.07.2009 |

| site2-2.net | 12.01.2009 |

| ______site2.com | 03.08.2020 |

| __________site2.net | 18.06.2015 |

| _____site2.com | 24.07.2013 |

| ____site2.com | 30.03.2010 |

| ________site2.ru | 28.02.2009 |

| ___site2.ru | |

| _____site2.ru |

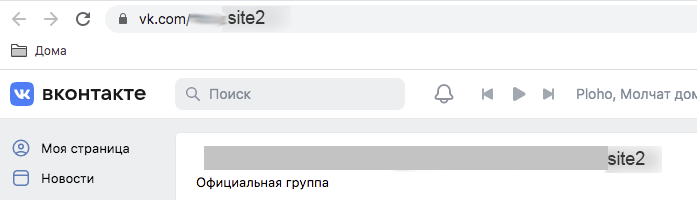

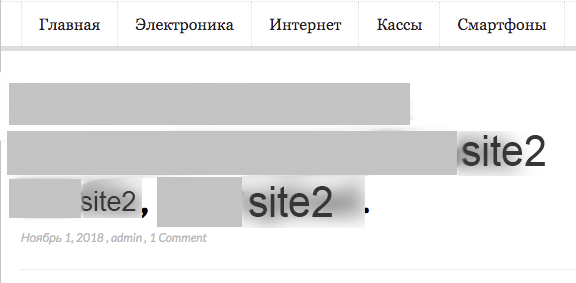

В первую очередь в этом списке нас интересовали старые сайты, так как ошибки совершаются всегда на начальных этапах работы. Поэтому если владельцы могли ошибиться с конспирацией, то именно в первых проектах. Так что мы просмотрели все сайты с помощью Машины времени и выявили всю социальную активность по ним. Например, мы отыскали наименования сайтов:

- в адресе группы – https://vk.com/........................

- в никнейме Telegram

- и в статье, где несколько сайтов собраны в одном тексте.

Анализ регистрационных данных сайтов показал, что именно site2.net и site2-2.net имеют для нас наибольшую ценность, как самые старые. Здесь также кликните по нужному вам этапу исследования site2.net, чтобы узнать подробности.

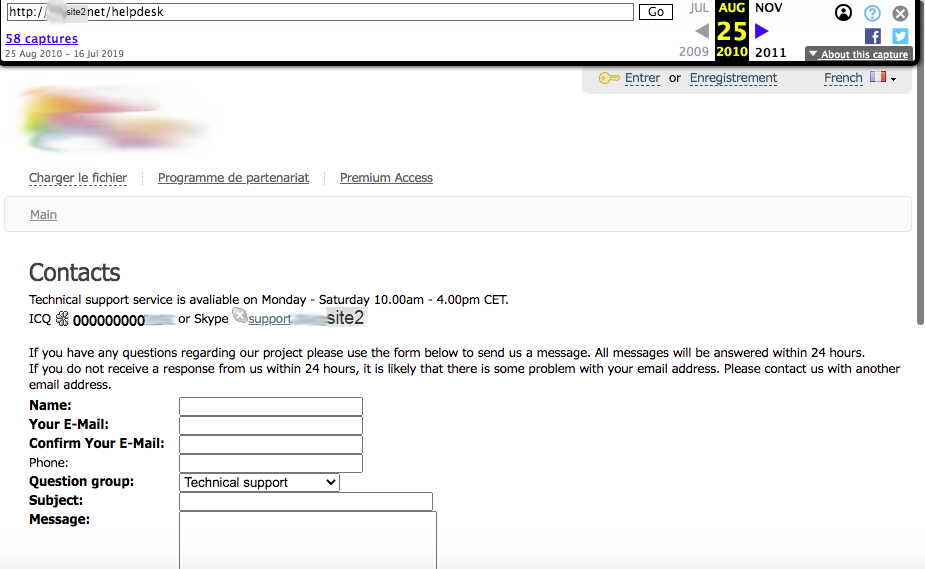

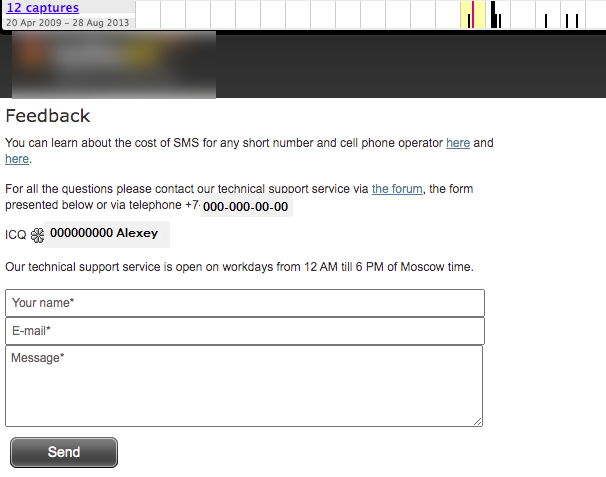

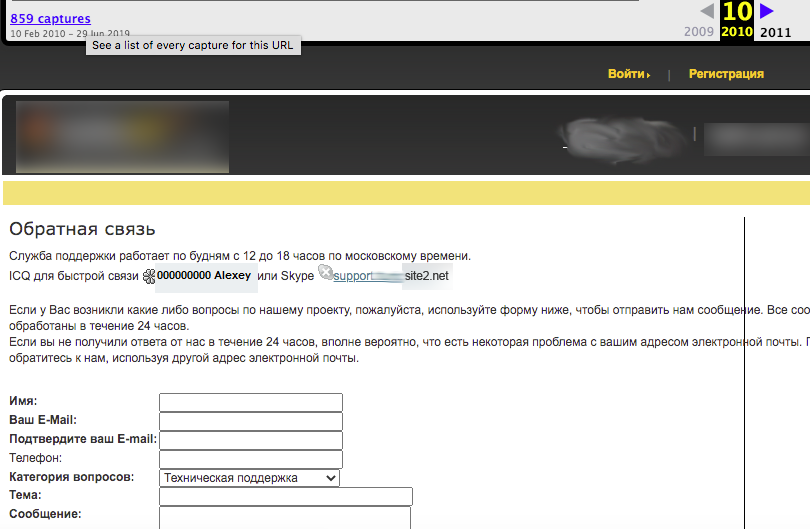

Проверяем сайт через Машину времени

При помощи Машины времени интернета мы установили контакты владельцев или модераторов. Для этого были изучены страницы сайта по годам. Часто для сокрытия информации, которую можно пробить через Машину времени, владельцы сайтов меняют адреса контактных страниц, поэтому мы последовательно просмотрели все дизайн-версии сайта с учётом вероятной смены адреса контактной страницы.

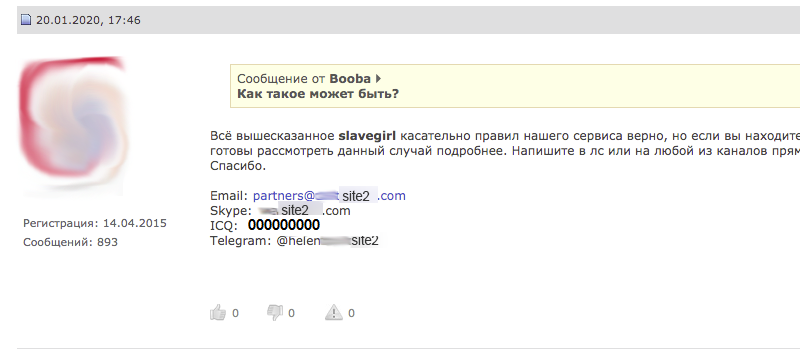

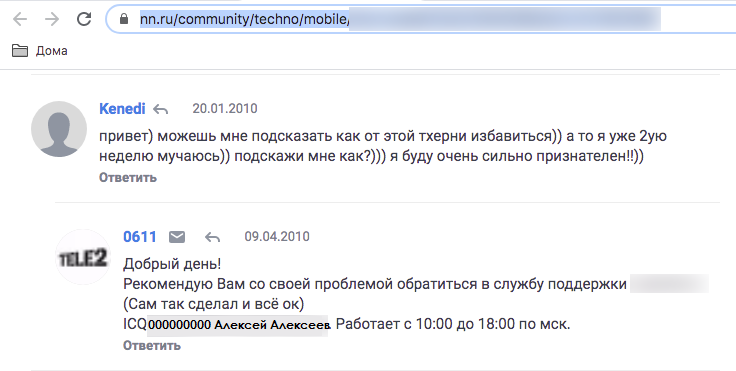

Мы обнаружили номер ICQ: 000000000, который был указан в контактной информации на некоторых форумах. Вывод: админ или владелец сайта site2.net общается на разных форумах о заработке, разработке и продвижению сайтов.

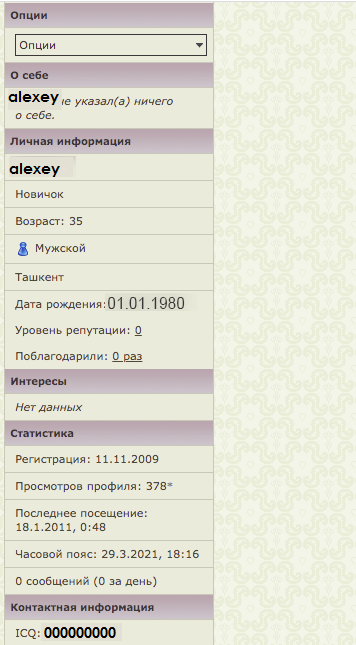

Мы стали искать этот номер в поисковых системах и благодаря данным с форумов получили контакт с указанием имени и фамилии (допустим, Алексей Алексеев), 01 января 1980 года рождения. Однако уверенности в том, что это реальные данные, у нас нет.

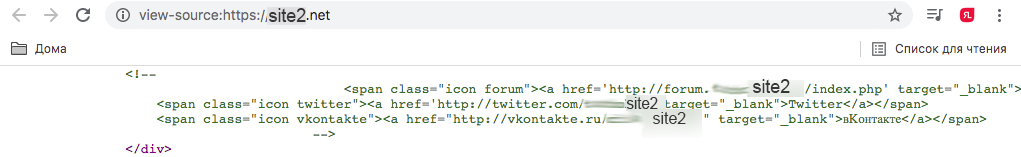

Дополнительно в коде site2.net в Машине времени интернета мы увидели HTML-комментарий, в котором были спрятаны ссылки на соцсети и форум:

- https://vk.com/……………….

- https://twitter.com/……….

- http://forum………….

Также с помощью поисковых систем и Машины времени мы отыскали дополнительные группы и сайты по данному домену:

- https://………..livejournal.com

- http://act…...t……..net

Мы использовали поисковые системы и Машину времени интернета, чтобы найти информацию обо всех 10 сайтах, но ничего интересного не обнаружили.

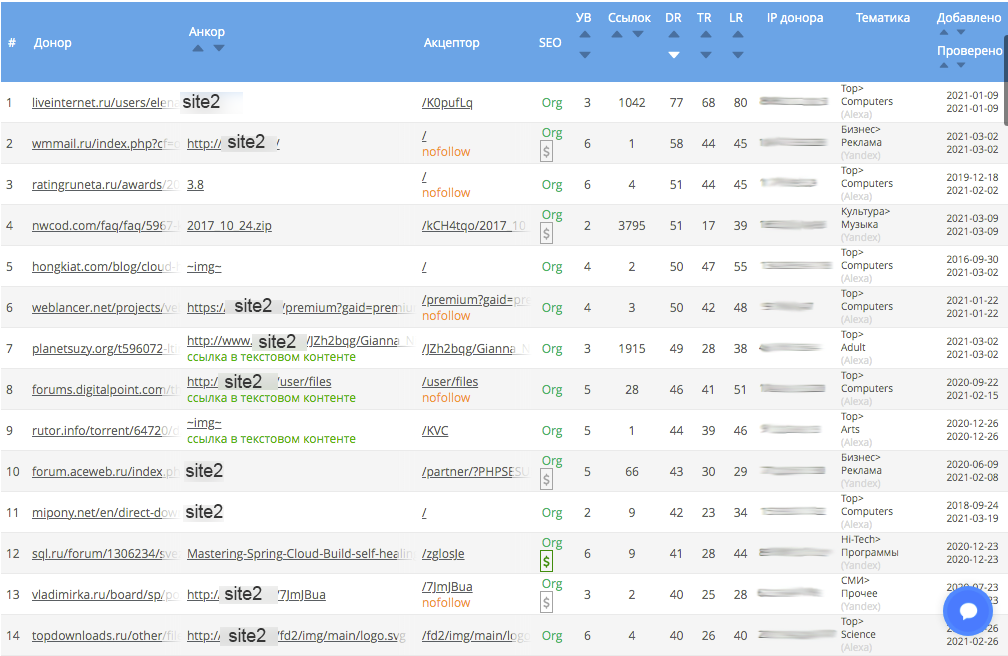

Проверка внешних ссылок site2.net

Далее мы провели анализ внешних ссылок с помощью сервиса megaindex.com. Это нужно, чтобы найти аффилированные проекты и определить персоны, которые ставят ссылки. Здесь нас также интересовали ссылки, поставленные на старте проекта.

Всего нам удалось найти 2705 ссылающихся доменов. Интерес представляют ссылки, собранные на скриншоте ниже. Например, из них ясно, что в 2012 году сайт участвовал в конкурсе «Рейтинг Рунета». Отсюда мы узнали, что разработчик site2.net — одна из ныне существующих компаний по разработке сайтов.

Анализ https://vk.com/……………….

Нам нужно было отыскать контактные данные и модераторов с помощью Машины времени интернета. У сайта была мощная группа VK, благодаря чему Машина времени часто её сохраняла. Это позволило найти профили троих модераторов:

- https://vk.com/mod1 — самый первый модератор

- https://vk.com/mod2 — второй модератор

- https://vk.com/mod3 — третий модератор

В этой же группе мы обнаружили подписчика Имя Фамилия из предыдущего расследования — по site1.net.

Что касается Алексея Алексеева (мы все ещё считаем, что это псевдоним), то в результате исследования мы нашли большое количество упоминаний контактов этой персоны на различных форумах.

- ICQ Алексей Алексеев: 000000000

- Skype Алексей Алексеев: familya

- Jabber Алексей Алексеев: site2

- go@site2.com

- https://t.me/…………

- http://support…….site2.net

- Email: partners@……..site2.com

- Telegram: @……...site2

Анализ сайта site2-2.net

С помощью всё той же Машины времени интернета мы определили имена и контакты модераторов сайта и нашли нашего Имя Фамилия:

- +7-000-000-00-00

- ICQ 000000000 Имя Фамилия

10 февраля 2010 года страница была изменена и поменялись контактные данные.

- ICQ 000000000 Алексей Алексеев

- Skype statussupport……..site2.net

Те же данные были и на site2.net, поэтому мы предположили, что данные Алексея Алексеева (имя и фамилия заменены) реальные, и он является владельцем сайта.

Мы сделали вывод, что нужно сосредоточиться на поиске данного человека и проверили контакты через поисковики:

- +7-000-000-00-00

- ICQ 000000000 Алексей Алексеев

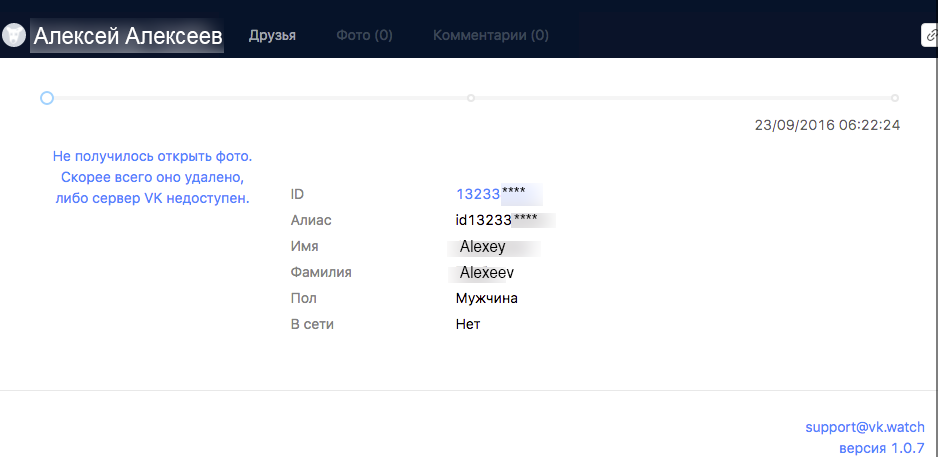

Судя по полученным данным, телефонный номер сменил владельца. Поэтому требовалось выяснить личность человека, который владел этим номером в период 2009–2011 годов. Мы пробили всё через специализированные сервисы, нашли также страничку в VK. Проверили профиль ВК Алексей Алексеев, обнаружили, что он удалён. Просмотрели историю профиля через сервис хранения информации и профилях — на 23.09.2016 профиль уже пустой:

Машина времени интернета также не сохранила копию данной страницы.

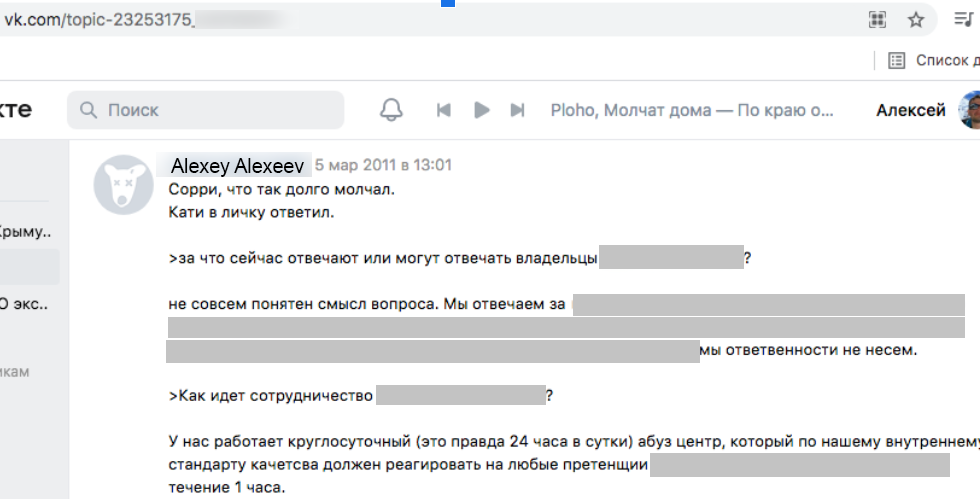

Стали искать комментарии. Продемонстрируем отрывок из одного из них.

Алексей очень компетентно и от имени проекта общается на данной странице. Предположим, что он и является владельцем проекта.

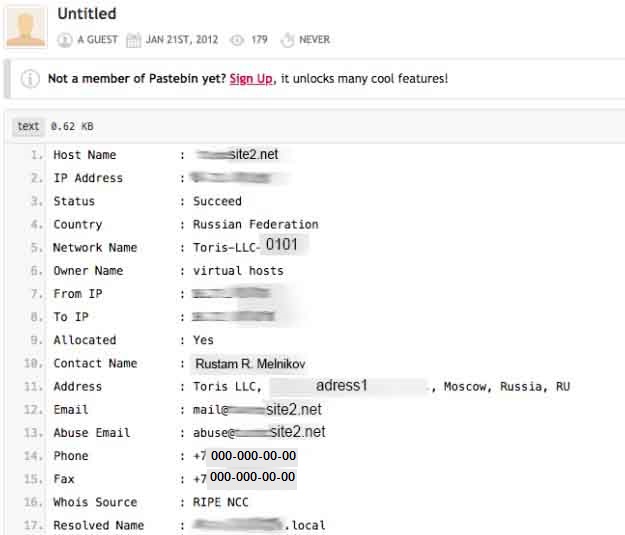

Ищем в сети упоминания телефона +7-000-000-00-00. Находим https://past…....com/RuVA****.

Сервис backorder.ru показывает нам большое количество изменений по домену.

Анализ кода сайта на наличие артефактов

Каких-либо артефактов и информации о заказчиках не было выявлено. На данном этапе можно заказать исследование уязвимостей, чтобы получить дополнительную информацию. Но большого смысла в этом нет, так как для отработки есть более качественные направления.

Анализ внешних ссылок

Проверяем с помощью сервиса megaindex.com. Это нужно для поиска аффилированных сайтов и персон, проставлявших ссылки. Наиболее интересны нам были ссылки, поставленные в самом начале проекта.

Всего мы нашли 4000 ссылающихся доменов. Это слишком большое поле для анализа. При беглом просмотре ничего интересного нам найти не удалось.

Анализ социальной активности

Мы просмотрели упоминания по 10 ранее найденным сайтам через сервис youscan.io. В первую очередь нам нужны были упоминания о вероятных владельцах сайта. Провели анализ на глубину года — по март 2020 года; при наличии 1 000 упоминаний сайта в месяц, связи между публикациями и авторами сайта не было обнаружено. Предположим, что информация была вычищена.

Проверяем Whois доменов

В них фигурирует всё тот же Алексей Алексеев, что уже явно показывает, что его статус выше простого модератора.

Выводы по расследованию site2.net:

Установленные контакты:

- Алексей Алексеев, дата рождения 00 января 1980. ICQ 000000000

- Алексей Алексеев, +7-000-000-00-00, ICQ 000000000

- e-mail, OOO «firm1», contact name – Алексей Алексеев

- Название компании. +7 000 000-00-00, e-mail

- Название компании +7 000 0000000, e-mail

Наиболее вероятно, владельцем сайта является контакт Алексей Алексеев (имя заменено), +7-000-000-00-00, ICQ 000000000.

Его данные содержатся в ранней версии Whois домена site2-2.net, при этом есть явная связь Алексея Алексеева с сайтом site2-2.net. Также манера комментирования выдает в нём не рядового сотрудника. Помимо него, были обнаружены контакты ещё четырёх потенциальных владельцев сайта. Мы видим большой потенциал в преследовании данных лиц в судах Российской Федерации.

Напоминаем, что все собранные данные относительно старые, примерно 8–10 лет. Это нормально: обычно сливы информации происходят на старте проектов.

Вывод по всему расследованию

- site1.net:

Удалось установить, что владелец недобросовестного сайта из России. Он создал сайт и зарегистрировал его на Имя Фамилия, который и владел им в первое время. Установить связь настоящего владельца с сайтом на сегодняшний день сложно. Данный человек либо продал проект, либо пытается путём фиктивной продажи скрыть свои данные как владельца сайта.

Домен в текущий момент принадлежит Имя Фамилия, однако нужна более глубокая проверка, чтобы получить о нём больше информации. Есть большая вероятность, что это обычный дроп.

- site2.net:

Здесь нам удалось добиться большего — установить 5 разных контактов потенциальных владельцев сайта. Судя по ранним данным и стилю общения в соцсетях, сайт точно принадлежит конкретной персоне, которую мы называем Алексеем Алексеевым.

Комментарий специалиста:

При подготовке отчёта для клиента мы предоставляем как полную версию исследования с последовательной проверкой всех данных, так и укороченную, которая включает в себя уже подтверждённые гипотезы. Большой отчёт может содержать 300–500 страниц, малый укладывается в 15–25 листов. Представленный здесь кейс — это микс обоих отчётов. Обычно проверяются основные версии при помощи инструментов, которые могут дать гарантированный результат. Все остальные проверки осуществляются для подтверждения полученных выводов, либо если основные гипотезы не работают. Чтобы продемонстрировать разные подходы к работе, в этом кейсе было рассмотрено несколько «слепых» линий, которые не привели к результату.

В этом кейсе данные по субъектам, которые были установлены в качестве продавцов контрафакта, были заменены. Однако в реальном отчёте вся полученная информация, в том числе срок работы, техника ведения проекта и т.д., позволила точно установить владельца площадок. Впоследствии наши выводы получили подтверждение в виде ряда решений, принятых судами РФ.

Другие материалы на тему:

- Зачем бизнесу такая услуга, как управление репутацией в поисковых системах (модный нынче SERM)?

- Как SERM влияет на конверсию?

- Честно ли заказывать услуги по SERM?

Наши менеджеры уже изучают вашу заявку и свяжутся с вами

Наши менеджеры уже изучают вашу заявку и свяжутся с вами